Como supimos el 27 de marzo, un ataque masivo de ramsomware afectó aeropuertos, sistemas navieros, bancos y otras instituciones en varios países de Europa. Se supo, además, que el ataque se extendió a India y a China, donde al menos 36 rescates fueron pagados. Algunos analistas sugieren que este ataque podría tener mayor alcance o más sofisticación que el WannaCry, sobre el cual CriptoNoticias informó durante el mes de mayo.

Se trata de un código similar a Petya, un virus que fue identificado por primera vez el año pasado y cuya actualización utiliza la misma vulnerabilidad en el software de Microsoft que hizo que Wannacry afectara a unas 200.000 víctimas en 150 países.

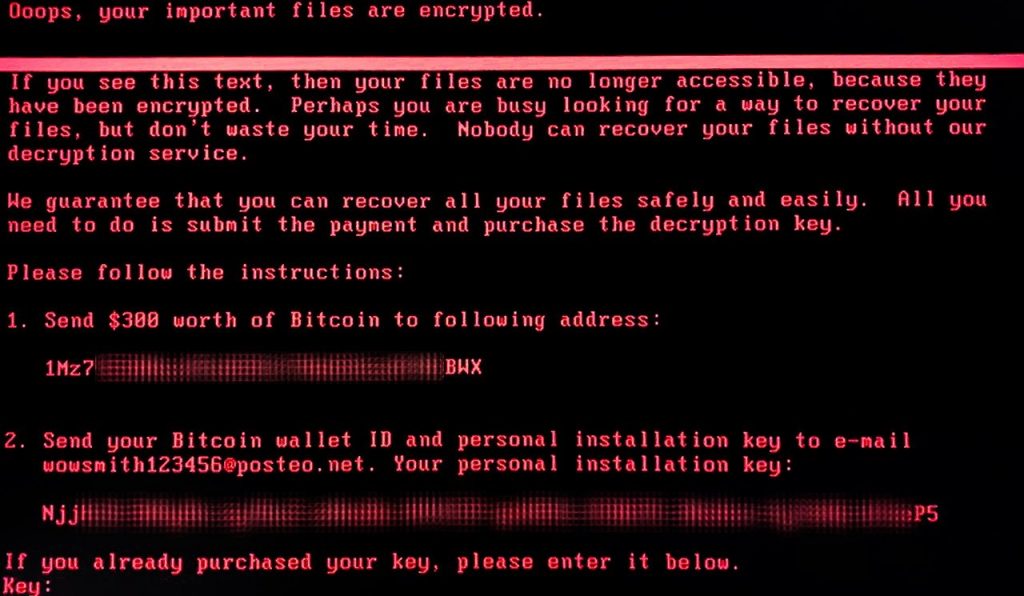

En síntesis, el malware, que algunos han apodado GoldenEye, Petya o ExPetr, bloquea el acceso al disco duro del usuario en lugar de bloquear archivo por archivo, como informamos hace poco, y solicita a la víctima un rescate equivalente a 300 dólares en bitcoins.

El director de la Europol, Rob Wainwright, dijo que había “claras similitudes con el ataque Wannacry, pero también indicaciones de una capacidad de ataque más sofisticada con la intención de explotar una serie de vulnerabilidades”.

El ataque de ayer, según fuerzas policiales de Ucrania, pudo haberse propagado por primera vez a través de un software de contabilidad de la compañía ucraniana MEDoc. Sin embargo, otras compañías en Alemania, Rusia, Reino Unido y Estados Unidos, Noruega, han sido afectadas durante las últimas horas. Por otro lado, se presume que el código original del ransomware Petya fue robado por otros hackers para atacar entes corporativos sin tener que pagar la comisión a los diseñadores del malware, quienes lo venden en la Darknet.

La compañía de seguridad informática Rui Xing, por su parte, puntualizó que el virus permanece activo en Pekín, Shanghái y las provincias Jiansu y Gansu, entre otras. En China, las autoridades del Centro Nacional de Respuesta de la Red Informática aconsejaron a los usuarios de Microsoft instalar los parches en sus sistemas operativos. Por otro lado, el ministro de Exteriores, Lu Kang, declaró que están esperando más información por parte de las autoridades competentes.

Precisamente, bajo este contexto, hoy se reunieron los Ministros de Defensa de la OTAN (Organización del Tratado del Atlántico Norte) para discutir aspectos de la ciberseguridad que concierne a los Estados miembros. Jens Stoltenberg, Secretario General de la OTAN, advirtió que la alianza debe intensificar sus esfuerzos para contrarrestar los ataques, por lo que que es necesario que los países miembros consideren a los atacantes un enemigo en común. Stoltenberg agregó:

El ataque de mayo y de esta semana sólo subraya la importancia de fortalecer nuestras defensas cibernéticas y eso es lo que estamos haciendo.

Jens Stoltenberg

Secretario General

Sin embargo, cuando se trata de señalar culpables algunos apuntan a la Agencia de Seguridad Nacional de los Estados Unidos (NSA).

How many times does @NSAGov‘s development of digital weapons have to result in harm to civil infrastructure before there is accountability? https://t.co/VOu28Ce9ee

— Edward Snowden (@Snowden) 27 de junio de 2017

Aunque las herramientas no fueron diseñadas por la NSA para estos propósitos, lo cierto es que ellos las crearon y tras su robo por parte del grupo de hackers Shadow Brokers han resultado ser una verdadera bomba cibernética. A propósito del tema, el dr. David Day, profesor de ciberseguridad de la Universidad de Sheffield Hallam, comentó que este último ataque era sólo “la punta del iceberg”. Day dijo:

Básicamente lo que ellos (la NSA) han hecho es crear algo que puede ser usado como un arma, y esa arma ha sido robada y esa arma está siendo usada ahora. Y creo que esto subraya toda la necesidad del debate sobre la privacidad frente a la seguridad. La NSA argumentará que la herramienta se desarrolló con la necesidad de garantizar la privacidad, pero en realidad está siendo usada contra la seguridad.

Jens Stoltenberg

Secretario General

Golan Ben-Oni, responsable de sistemas informáticos en IDT Corporation, comentó en una entrevista reciente el papel que jugó la NSA en el ataque que la compañía donde trabaja sufrió dos semanas antes de la aparición de WannaCry. Este representó un tipo de ataque desconocido hasta ahora debido a que los sistemas de seguridad fueron vulnerados de manera silenciosa para extraer información credencial de la empresa. Comentó en dicha entrevista:

Hay que entender que esto es, en realidad, una guerra: con la ofensiva de un lado e instituciones, organizaciones y escuelas, del otro, defendiéndose de un adversario desconocido.

Jens Stoltenberg

Secretario General

Hay que destacar que expertos en sistemas de seguridad informática, como la firma Kaspersky Lab, han sugerido no pagar el rescate, porque no existe posibilidad de que los archivos puedan ser recuperados luego de que el malware se instale en el equipo. Esto sin duda representa una mala noticia para quienes ya pagaron, pero nos advierte sobre qué clase de códigos podrían estar diseñándose para futuros ataques.

4