-

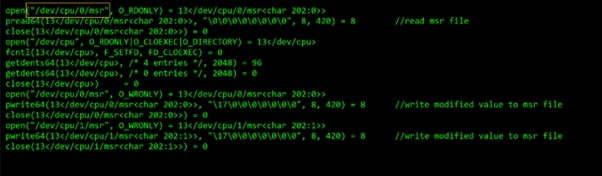

El malware deshabilita los procesos de administración de memoria del CPU.

-

El gusano usa esta memoria extra para minar XMR desde el equipo de la víctima.

La nueva versión de un virus o malware puede obtener un 15% más de rendimiento a la capacidad de los equipos que infecta; exactamente, servidores web basados en el sistema operativo o software Linux, para minar la criptomoneda monero (XMR).

Los servidores basados en Linux son utilizados por compañías como Google, IBM, Dell, Oracle y Amazon. Esta última tiene un servicio ampliamente utilizado en Internet: Amazon Web Services, lo que podría ser peligroso dado que el virus tiene la capacidad de esparcirse entre servidores de la red.

No obstante, no se han reportado incidencias respecto a estas compañías, salvo por Oracle WebLogic, debido una vulnerabilidad conocida, indican investigadores.

La firma Uptycs publicó un reporte donde explica cómo un malware del tipo gusano, cuando infecta un servidor de red basado en Linux, puede deshabilitar las funciones predictivas de memoria y rendimiento del hardware o CPU, específicamente el hardware prefetching.

El hardware prefetching consiste en una serie de procesos que permiten al software predecir la forma en que administrará la memoria y el rendimiento general, ante las operaciones que se ejecutarán más adelante, y guardar dichas instrucciones en la memoria caché, para transmitirlas a la memoria principal cuando llegue el momento.

Habiendo obtenido el espacio y capacidad necesarios, el gusano puede descargar, instalar y desplegar un software conocido como XMRig, que es de código abierto y utilizado ampliamente por la comunidad de mineros de monero (XMR) en el mundo.

En este caso, el atacante aplicaría maliciosamente este software de minería, aprovechándose de la víctima para obtener XMR de manera fraudulenta, además de lograr potencialmente infectar a otros equipos.

Los investigadores señalan que la primera versión de este virus había sido detectada en diciembre de 2020, y también tenía el propósito de minar XMR. Sin embargo, no tenía la capacidad de desactivar el hardware prefetching, lo que le permite obtener mejor rendimiento de la minería.

El gusano basado en el lenguaje Go (Golang), que ataca servidores vulnerables basados en Linux o similares [*nix o UNIX ], explota vulnerabilidades conocidas entre los servidores web populares, buscando esparcirse a sí mismo y también incluir al minero.

La nueva variante del gusano fue identificada en junio de 2021 por nuestro sistema de inteligencia contra amenazas. Aunque algunas funciones eran similares a las discutidas por la firma Intezer el año pasado, las nuevas variantes de este malware tienen un montón de capacidades bajo la manga.

Uptycs.

La firma argumenta que si bien el software minero XMRig no es malicioso, incluye una recomendación en su código abierto para que los usuarios saquen mejor rendimiento de la minería, optimizando el desempeño del algoritmo RandomX, con el que funciona la red Monero.

Servidores web no son nuevos para malwares que minan XMR

Uptycs concluyó la investigación señalando que los malwares mineros siguen siendo una amenaza latente y constante en el ecosistema. Además advierten que los drivers utilizados por el virus pueden dejar daños permanentes en el funcionamiento de los servidores de entidades y compañías, que hacen parte de importantes redes del mundo corporativo.

Aunque Amazon no se ha visto afectada por este virus en particular, hasta donde se tiene información, en agosto de 2020 sí fue afectado por un minero malicioso de XMR, reportó CriptoNoticias.

Los servidores web pueden ser atractivos para distintos tipos de malware no solamente por la enorme capacidad de memoria y procesamiento que poseen, sino también por la conectividad de la que gozan, que facilita la infección de malware en otros equipos y servidores a través de redes (web).